ในโลกไซเบอร์ทุกวันนี้ แฮกเกอร์ไม่เคยหยุดหาวิธีใหม่ ๆ ในการโจมตี ล่าสุดมีรายงานการใช้ ไฟล์ SVG (Scalable Vector Graphics) เป็นเครื่องมือแพร่มัลแวร์ โดยเฉพาะในแคมเปญฟิชชิงที่เกิดขึ้นในละตินอเมริกา กรณีนี้ถือเป็นตัวอย่างที่ชัดเจนว่าอาชญากรไซเบอร์กำลังพัฒนาเทคนิคให้ซับซ้อนและยากต่อการตรวจจับมากขึ้น

มัลแวร์ที่ซ่อนอยู่ในไฟล์กราฟิก

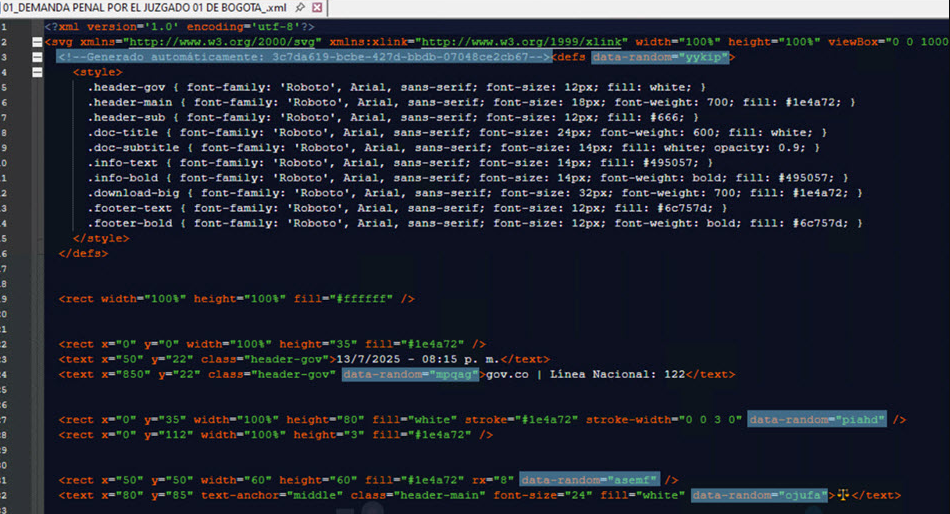

ไฟล์ SVG ปกติแล้วถูกมองว่าเป็นเพียงไฟล์กราฟิกแบบเวกเตอร์ที่ปลอดภัย แต่ในความเป็นจริง SVG เขียนด้วยภาษา XML และสามารถฝังสคริปต์ ลิงก์ หรือองค์ประกอบโต้ตอบได้ ทำให้แฮกเกอร์ใช้เป็นช่องทางซ่อนโค้ดอันตรายได้อย่างแนบเนียน

ในแคมเปญที่ตรวจพบ เหยื่อได้รับอีเมลที่ดูเหมือนมาจากหน่วยงานทางกฎหมาย เช่น ศาลหรือองค์กรภาครัฐ ข้อความในอีเมลเต็มไปด้วยคำเตือนเร่งด่วน เช่น การฟ้องร้องหรือหมายศาล ซึ่งเป็นวิธีที่ใช้จิตวิทยาความกลัวเพื่อหลอกให้ผู้รับรีบเปิดไฟล์แนบโดยไม่คิดมาก

แต่แทนที่จะเป็นเอกสารปกติ ไฟล์ SVG ที่แนบมาจริง ๆ กลับบรรจุมัลแวร์ชนิด AsyncRAT อยู่ภายในทันที

อะไรคือ AsyncRAT และทำไมจึงอันตราย

AsyncRAT เป็น Remote Access Trojan (RAT) ที่ถูกพบครั้งแรกตั้งแต่ปี 2019 และยังคงถูกใช้ในหลายเวอร์ชันจนถึงปัจจุบัน เมื่อถูกติดตั้งในเครื่องแล้ว มัลแวร์ตัวนี้สามารถ:

- บันทึกการกดแป้นพิมพ์ (keylogging)

- แคปเจอร์ภาพหน้าจอ

- เข้าควบคุมไมโครโฟนและกล้อง

- ขโมยรหัสผ่านที่เก็บไว้ในเบราว์เซอร์

สิ่งที่ทำให้แคมเปญนี้น่ากลัวคือแฮกเกอร์ฝัง AsyncRAT ลงไปในไฟล์ SVG โดยตรง ไม่ต้องดาวน์โหลดจากเซิร์ฟเวอร์เพิ่มเติม ทำให้ยากต่อการตรวจจับด้วยระบบความปลอดภัยที่อาศัยการเฝ้าระวังการเชื่อมต่อเครือข่าย

วิธีโจมตีเป็นอย่างไร

- ส่งอีเมลหลอกลวง – เหยื่อได้รับอีเมลที่ดูเหมือนเป็นทางการ มีโลโก้และภาษาทางกฎหมายครบถ้วน

- แนบไฟล์ SVG ขนาดใหญ่ – ไฟล์มักมีขนาดเกิน 10 MB เมื่อเปิดแล้วไม่ได้แสดงภาพ แต่กลายเป็นหน้าต่างปลอมที่เหมือนระบบตรวจสอบเอกสาร

- ลวงให้ดาวน์โหลด ZIP – เมื่อเหยื่อทำตามขั้นตอน จะถูกชักชวนให้ดาวน์โหลดไฟล์ ZIP ที่มีรหัสผ่าน ซึ่งรหัสจะถูกแสดงอย่างแนบเนียนบนหน้าเว็บ

- ติดตั้งมัลแวร์จริง – เมื่อแตกไฟล์ ZIP จะมีไฟล์ปฏิบัติการ (EXE) ที่ใช้เทคนิค DLL sideloading เพื่อแอบติดตั้ง AsyncRAT บนเครื่องและเปิดทางให้แฮกเกอร์เข้าถึงได้ตลอด

รายงานยังระบุว่าในเดือนสิงหาคมที่ผ่านมา การติดเชื้อพุ่งสูงขึ้น โดยเฉพาะในโคลอมเบียที่เป็นเป้าหมายหลัก

ทำไมไฟล์ SVG ถึงถูกเลือกเป็นอาวุธ

- ความน่าเชื่อถือ – หลายคนมองว่าไฟล์กราฟิกไม่น่าจะอันตราย ทำให้ลดการระวังตัวลง

- ความสามารถหลากหลาย – SVG รองรับสคริปต์และลิงก์ ทำให้ซ่อนมัลแวร์ได้สะดวก

- ตรวจจับยาก – ระบบความปลอดภัยมักไม่สแกนไฟล์กราฟิกละเอียดเท่ากับไฟล์เอกสารหรือไฟล์ปฏิบัติการ

- เทคนิคใหม่ “SVG Smuggling” – ถูกบันทึกในฐานข้อมูล MITRE ATT&CK ภายใต้หมวดการทำให้โค้ดเข้าใจยาก (Obfuscation, T1027.017)

บทเรียนสำคัญสำหรับผู้ใช้งาน

เหตุการณ์นี้ตอกย้ำว่าแฮกเกอร์สามารถดัดแปลงไฟล์ทั่วไปให้กลายเป็นอาวุธได้ ดังนั้น การเปิดไฟล์แนบจากอีเมลที่ไม่คุ้นเคยต้องทำด้วยความระมัดระวัง โดยมีแนวทางดังนี้:

- ตรวจสอบผู้ส่งอีเมลอย่างละเอียด โดยเฉพาะชื่อโดเมน

- อย่าคลิกลิงก์หรือเปิดไฟล์แนบหากไม่มั่นใจ

- ใช้ซอฟต์แวร์ป้องกันที่อัปเดตสม่ำเสมอ และรองรับการตรวจสอบไฟล์ XML/กราฟิก

- เปิดใช้การยืนยันตัวตนสองชั้น (2FA) และตั้งรหัสผ่านที่ไม่ซ้ำกัน

- อัปเดตระบบปฏิบัติการและโปรแกรมต่าง ๆ เพื่อลดช่องโหว่ที่ถูกนำไปใช้โจมตี

การใช้ไฟล์ SVG ในการแพร่มัลแวร์แสดงให้เห็นว่าอาชญากรไซเบอร์ยังคงพัฒนาเทคนิคใหม่ ๆ อย่างต่อเนื่อง สิ่งที่ดูเหมือนปลอดภัยอย่างไฟล์ภาพก็อาจซ่อนอันตรายร้ายแรงได้ หากไม่ระวัง การโจมตีรูปแบบนี้ไม่เพียงแต่เลี่ยงการตรวจจับ แต่ยังสร้างความยุ่งยากให้กับทีมรักษาความปลอดภัยมากขึ้นในยุคที่การทำงานส่วนใหญ่ต้องพึ่งพาอีเมลและเอกสารดิจิทัล ผู้ใช้ทุกคนควรเพิ่มความระมัดระวังเป็นพิเศษ เพราะ ความประมาทเพียงคลิกเดียวอาจเปิดประตูให้แฮกเกอร์เข้ามาควบคุมข้อมูลและอุปกรณ์ได้ทันที